Eu estive pensando e eu não tenho noção do que postar o Thiago deu a ideia para entra no ad sense mas so ele fazia algo eu procurava alguma coisa sobre jogos para postar mas o blog e voltado aos hacker então eu quero aprender sobre hacking para poder postar algum conteúdo sobre hacker sabendo que está certo e que não aprendi com um lammer como vcs chaman

#marcos

quarta-feira, 11 de dezembro de 2013

sexta-feira, 6 de dezembro de 2013

Vamos dar uma olhada na ASRock Fatal1ty Z87 Killer, uma placa-mãe intermediária superior soquete LGA1150 com placa de rede e de áudio topo de linha, bem como três slots PCI Express 3.0 x16. Confira!

http://www.clubedohardware.com.br/artigos/Placa-mae-ASRock-Fatal1ty-Z87-Killer/2910/

http://www.clubedohardware.com.br/artigos/Placa-mae-ASRock-Fatal1ty-Z87-Killer/2910/

vamos testar o disco rígido externo Seagate Wireless Plus de 1 TB, que pode ser acessado por uma interface USB 3.0 ou por uma rede sem fio, sendo compatível com PCs, tablets e smartphones. Confira!

http://www.clubedohardware.com.br/artigos/Teste-do-Disco-Rigido-Externo-Seagate-Wireless-Plus-de-1-TB/2909/

http://www.clubedohardware.com.br/artigos/Teste-do-Disco-Rigido-Externo-Seagate-Wireless-Plus-de-1-TB/2909/

VENDAS COMPUTADORES DEVEM CAIR....

http://www.clubedohardware.com.br/noticias/Vendas-de-Computadores-Devem-Cair-10-Porcento-em-2013/4217/

VEJAM!

http://www.clubedohardware.com.br/noticias/Vendas-de-Computadores-Devem-Cair-10-Porcento-em-2013/4217/

VEJAM!

quinta-feira, 5 de dezembro de 2013

quarta-feira, 4 de dezembro de 2013

Pesquisadores descobriram uma base de dados que armazena mais de dois milhões de credenciais de logins e senhas de usuários de Facebook, Twitter, Google e outros. A descoberta foi publicada na terça-feira (3) no blog da Trustwave's Spider Labs, equipe que trabalha e investiga segurança web.

Misterioso vírus pode manipular computadores através de sons; entenda

Misterioso vírus pode manipular computadores através de sons; entenda

O grupo descobriu um banco de dados on-line lotado de informações da contas de serviços populares como redes sociais e plataformas de e-mail. São mais de 1,58 milhão de nomes de usuários e senhas no servidor. Deste total, 318.121 são do Facebook, 21.708 são do Twitter, 54.437 são de contas baseados na plataforma Google e 59.549 logins do Yahoo. Outras 320 mil logins também foram roubados de serviços de e-mail. O número restante de contas comprometidas são de acesso ao LinkedIn, a FTPs e outros serviços online.

Dos logins e senhas roubados, 97% pertencem a usuários da Holanda, seguido por Tailândia, Alemanha, Cingapura e Indonésia. Usuários dos Estados Unidos tiveram menos de duas mil credenciais roubadas. Porém, há mais de 90 países na lista e sabe-se que foi usado um sistema para enganar o IP real dos contanimados.

Há também uma presença notável de endereços vk.com e odnoklassniki.ru, dois sites sociais mais populares na Europa e que operam também em russo, o que provavelmente indica que uma parcela razoável de vítimas do roubo de logins e senhas também foi composta de falantes da língua, diz o grupo de segurança web.

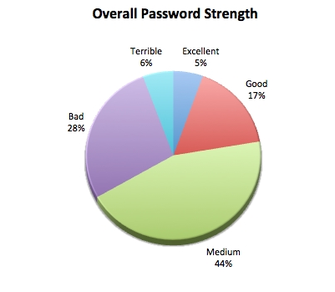

Spiderlabs mostra qualidade das senhas de usuários de Internet (Foto: Reprodução/Spiderlabs)

Spiderlabs mostra qualidade das senhas de usuários de Internet (Foto: Reprodução/Spiderlabs)

Quem estaria por trás do ataque seria o controlador da botnet Pony. A versão 1.9 da rede tem um poderoso sistema espião e de keylogging que captura senhas e credenciais de login dos usuários infectados quando eles acessam aplicativos e sites da Internet. Um botnet pode ser construído e hospedado diretamente em um site e armazenar automaticamente todos dados colhidos de usuários infectados como logins, senhas, endereços de e-mail e outras informações digitadas.

Senhas eram "terríveis"

Ainda segundo os pesquisadores, a investigação também descobriu hábitos péssimos dos usuários cujas senhas mais comuns eram "123456 ", "123456789 ", "1234" e "password ". Dos códigos, 6% foram consideradas "terríveis", 28% ruins, 44% razoáveis, 1% boas e apenas 5% excelentes.

Na análise, as senhas consideradas ótimas são aquelas que usam todos os tipos de caracteres e somam mais de oito digitos, e as senhas com quatro ou menos caracteres são consideradas "terríveis".

#ALERTA

Nesta semana foi aprovada pelos senadores a chamada minirreforma política. Um dos pontos mais controversos das modificações nas leis eleitorais foi a proposta de alteração da lei 9.504/97, em seus artigos 57-D, 57-H e 58. As consequências da aprovação desses artigos representam um enorme risco para a democracia.

Saiba mais em: http://www.anonfuel.com/

Nesta semana foi aprovada pelos senadores a chamada minirreforma política. Um dos pontos mais controversos das modificações nas leis eleitorais foi a proposta de alteração da lei 9.504/97, em seus artigos 57-D, 57-H e 58. As consequências da aprovação desses artigos representam um enorme risco para a democracia.

Saiba mais em: http://www.anonfuel.com/

SQL Injection e Pequena invasão.

Nosso querido Rafhack fez um demonstração vídeo aula de uma Invasão.

terça-feira, 3 de dezembro de 2013

Melhores sistemas Operacionais aqui.

Vejam alguns para hacker são Back track, Linux..

http://www.hndsofts.com/p/sistemas-operacionais.html

Vejam alguns para hacker são Back track, Linux..

http://www.hndsofts.com/p/sistemas-operacionais.html

Ele ira camuflar, seu IP, quando você ativa-lo estará quando estiver estalando ele sua Internet irar cair. Não se preocupe não irar danificar seu COMPUTADOR.

Baixe no Hacker net Deivil;

http://www.hndsofts.com/p/maneira-de-falar-gratuitamente-e-facil.html

Baixe no Hacker net Deivil;

http://www.hndsofts.com/p/maneira-de-falar-gratuitamente-e-facil.html

Ei , você deve ter visto Falar Turkojan?

Este programa é muito utilizado para ataques hacker a computadores, usando engenharia social.

Este programa é usado pra invasão de PC.

u já baixei peço se for baixar desative anti virus. todo programa hacker o anti viruas alerta como virus.

Este programa é de fonte segura já usei comprovo.

Rafhack visite seu blogger e seu site.

Aprenda usar aqui veja no contexto leia preste muita atenção depois só usar.

http://www.hndsofts.com/p/turkojan-4.html

Este programa é muito utilizado para ataques hacker a computadores, usando engenharia social.

Este programa é usado pra invasão de PC.

u já baixei peço se for baixar desative anti virus. todo programa hacker o anti viruas alerta como virus.

Este programa é de fonte segura já usei comprovo.

Rafhack visite seu blogger e seu site.

Aprenda usar aqui veja no contexto leia preste muita atenção depois só usar.

http://www.hndsofts.com/p/turkojan-4.html

Beta de project Spark começa hoje para PC e ano que vem para Xbox One

A espera acabou! Project Spark ainda não foi lançado, mas isso não significa que você não possa jogá-lo agora mesmo: a versão beta do jogo começou a rolar hoje!

Só poderá participar dos testes desta versão beta quem se inscreveu no site do projeto. Se você se inscreveu, deve ser convidado logo, logo para testar o tão aguardado título. Vale lembrar também que esta versão beta só está disponível no Windows 8.1.

O Xbox One, onde o jogo deve ser melhor aproveitado por conta do novo Kinect, só receberá a beta de Project Spark no começo do ano que vem. A beta, nas duas plataformas, poderá ser jogada até a data de lançamento do jogo.

Presidente da SEGA fala sobre a parceria com a Nintendo, aquisição da Atlus e que pretende investir no mercado brasileiro

Quem viveu e jogou games no fim da década de 1980 e início dos anos 90 deve se lembrar dos inesquecíveis clássicos da SEGA. Foi um período em que a empresa estava no auge, disputando e elevando o mercado de jogos eletrônicos com a Nintendo, principalmente aqui no Brasil. E após um período complicado, a empresa parou de fabricar hardwares e se dedicou apenas a software.

Mas a empresa pretende voltar a investir no mercado nacional, palavras do presidente John Cheng em uma recente entrevista ao site INFO. Cheng comentou que os jogos da empresa se saíram muito bem no Brasil e que deseja trazer jogos em português:

"Todos os jogos da Sega se saíram surpreendentemente bem no Brasil e, acompanhando o crescimento de todo o mercado no país, pretendemos investir ainda mais em toda região no futuro.Cheng falou sobre a parceria de exclusividade da SEGA com a Nintendo. O presidente disse que os jogos Sonic sempre venderam bem em consoles da Big N e que lançará jogos do ouriço para PC e mobile:

Estivemos acompanhando o mercado brasileiro todo este tempo e nossas pesquisas indicam total preferência pelos jogos localizados. Já estamos buscando esta oportunidade."

"A Nintendo sempre foi uma de nossas melhores parceiras e estamos felizes em trazer três jogos únicos para a plataformas dela, começando com Sonic: Lost World que saiu agora em outubro e com Mario & Sonic at the Sochi 2014 Olympic Winter Games. Nunca houve um Sonic que não tenha vendido bem nas plataformas da Nintendo e ela sempre apoiou bastante a franquia. Dito isto, dá para dizer que, por enquanto, a Sega continuará publicando jogos também para mobile e PC."Por fim, quando questionado sobre a aquisição da Atlus e se veríamos alguns títulos mais "obscuros" lançados no ocidente, o presidente comentou:

"A Atlus tem um dos mais interessantes catálogos de IPs existentes e o objetivo da Sega agora será trazer o máximo desses sempre ao mercado."

Reggie fará apresentação em evento que mostrará "um novo olhar sobre título do Wii U"

Reggie Fils-Aime, o famoso executivo da Nintendo, fará uma apresentação no evento VGX, que acontece no próximo dia 7 de dezembro nos EUA e promete mostra um novo olhar sobre um título para o Wii U.

Um press-release do evento revelou que Reggie teve sua participação confirmada, o que antes era apenas especulação, e que em sua apresentação um novo título do Wii U será mostrado de uma forma nunca vista antes.

O trecho do documento que cita a Nintendo pode ser conferido abaixo:

"VGX também contará com o presidente da Nintendo of America Reggie Fils-Aime apresentando um novo olhar em um jogo para Wii U que está por vir".E vocês, o que acham? Seria um novo remake HD, o retorno de uma franquia famosa ou uma nova marca vindo por aí? Especulem nos comentários.

Fonte: Nintendo Everything

Ex-funcionário da Rare revela que a Nintendo tinha bastante "inveja" do estúdio

Você leu Rare no título desta notícia e a nostalgia te acertou em cheio. É impossível citar, ver ou ler Rare e não se lembrar dos grandes clássicos da empresa nos tempos em que era subsidiária da Nintendo. Mas você sabia que a Nintendo tinha uma certa inveja do estúdio? Ao menos foi isso que Phil Tossell, ex-funcionário da Rare, revelou em uma recente entrevista.

Tossel disse em uma entrevista ao site RetroGamer que ele sentia que a Nintendo tinha, muitas vezes, inveja da Rare. Tossel comentou que a Big N pensava que os jogos da subsidiária eram tecnicamente e artisticamente superior aos dela. Houve até um boato de que a Nintendo recriou todas as texturas de The Legend of Zelda: Ocarina of Time após ver o que a Rare tinha feito com Banjo-Kazooie.

Quanto questionado se a Nintendo compartilhava engines e códigos-fonte com a Rare, devido a proximidade da subsidiária com a Big N, Tossel respondeu:

"Não, nós nunca tivemos a engine de Zelda ou qualquer código que eles faziam! Nós vimos uma versão inicial de Zelda e que tinha uma grande influência de Dinosaur Planet. A Nintendo muitas vezes tinha bastante inveja de nós. Tinha a sensação que eles pensavam que nossos jogos eram tecnicamente e artisticamente superior aos deles. Miyamoto nos visitava regularmente e ouvi até um boato de que eles refizeram todas as texturas em Zelda após terem visto nosso trabalho em Banjo-Kazooie, porque o nosso jogo parecia melhor."Curiosamente, esse não é o primeiro comentário de que a Nintendo tinha inveja da Rare. Há relatos de que Miyamoto fez os visuais de Yoshi's Island (SNES)como resposta aos belos gráficos de Donkey Kong Country na época. E você, acha que a Nintendo tinha inveja da Rare?

O número de vendas do PS4, anunciado pela Sony nesta terça feira, já superou a marca de 2,1 milhões de unidades em todo o mundo. Nos EUA, Em suas primeiras 24 horas, depois do lançamento, o PS4 vendeu 1 milhão de unidades, alcançando também a marca de 250 mil unidades vendidas no Reino Unido, em suas primeiras 48 horas.

O playstation, desde de a sua primeira versão (PS1), conseguiu obter uma grande multidão fãs em todo o mundo, e daí para cá, foi só, um sucesso atrás do outro, mesmo que a primeira versão do PS2 slim tenha dado muitas dores de cabeça em muitas gente, por causa do super aquecimento e a queima do leitor óptico.

Com a chegada do ps3, esse número de fãs parece ter aumentado ainda mais -, “Quero agradecer aos fãs da PlayStation, tanto os antigos como os novos pelo voto de confiança”, disse Andrew House, presidente da Sony Computer Entertainment, segundo o MCV.

PS4 – 2,1 milhões de unidades vendidas no mundo -

créditos: lockgamer.com

créditos: lockgamer.com

No Brasil, com o preço muito elevado, 4 mil, o ps4, talvez não consiga obter tanto sucesso assim, mas se formos considerar o número de procura nas lojas pelo o aparelho, veremos que mesmo com o preço muito elevado, há uma grande procura pelo console nas lojas brasileiras. Mas esse preço não deve permanecer assim por muito tempo, pois se não haver muitas vendas, consequentemente o preço deverá baixar. O ideal, é, que os amantes dos games controlem às suas ansiedades, e, espere até que o aparelho tenha um preço mais justo.

Tablets já começam a substituir os cardápios

Edilene Ribeiro

Já imaginou você mesmo fazer o seu pedido no bar por meio de um tablet e o garçom só aparecer na mesa para servi-lo? Pois essa é a nova tendência nos bares e restaurantes: o próprio cliente confere o cardápio digitalizado em um tablet e mediante o sistema touch-screen faz os seus pedidos. Após alguns minutos, o garçom aparece com o prato ou as bebidas. Interessante, não? Primeiro não há como errar; e segundo o atendimento fica mais ágil.

Com foco nesta tendência, a empresa Tablet Commerce oferece a donos de empresas um sistema de cardápio digital em iPads. “O retorno dos clientes é positivo. O novo sistema chega a acelerar em até 80% a operação”, afirma o proprietário do Jordão Bar, no bairro do Tatuapé, na Capital, João Paulo Warzée. A casa adotou o sistema há mais de cinco meses e utiliza 42 iPads.

Além de agilizar o atendimento, o cardápio digital também serve como entretenimento. Os clientes podem assistir a vídeos de curiosidades, anúncios, charges descontraídas e informativos de portal de notícias.

Segundo os idealizadores desta solução, hoje os bares e restaurantes têm necessidade de melhorar o atendimento, já que o serviço tradicional, às vezes, é lento, pois depende de um funcionário ir até a mesa, levar o cardápio, anotar o pedido e trazer a conta.

Você que ama Editar suas FOTO por um fundo maneiro, mudar cor.

Então esqueça PHOTO SHOP, num fique horas para uma perfeição venha aqui no PHOTO MANIA.

Editor de fotos Efeitos para melhorar suas fotos .

http://www.photomania.net/editor

Então esqueça PHOTO SHOP, num fique horas para uma perfeição venha aqui no PHOTO MANIA.

Editor de fotos Efeitos para melhorar suas fotos .

http://www.photomania.net/editor

Estamos tentando fazer mudanças mas está complicado.

Mas falando nisso veja aqui na Design, novo grupo site blogger.

Acessem..

http://www.clubedodesign.com/?s=Photo+Shop&submit=Pesquisar

Mas falando nisso veja aqui na Design, novo grupo site blogger.

Acessem..

http://www.clubedodesign.com/?s=Photo+Shop&submit=Pesquisar

Engenharia Social Securyti

Engenharia social (segurança da informação) 1

Engenharia social (segurança da informação)

Em Segurança da informação, chama-se Engenharia Social as práticas utilizadas para obter acesso a informações

importantes ou sigilosas em organizações ou sistemas por meio da enganação ou exploração da confiança das

pessoas. Para isso, o golpista pode se passar por outra pessoa, assumir outra personalidade, fingir que é um

profissional de determinada área, etc. É uma forma de entrar em organizações que não necessita da força bruta ou de

erros em máquinas. Explora as falhas de segurança das próprias pessoas que, quando não treinadas para esses

ataques, podem ser facilmente manipuladas.

Entendendo a Engenharia Social

Engenharia social compreende a inaptidão dos indivíduos manterem-se atualizados com diversas questões

pertinentes a tecnologia da informatica, além de não estarem conscientes do valor da informatica que eles possuem e,

portanto, não terem preocupação em proteger essa informação conscientemente. É importante salientar que, a

engenharia social é aplicada em diversos setores da segurança da informação independente de sistemas

computacionais, software e ou plataforma utilizada, o elemento mais vulnerável de qualquer sistema de segurança da

informação é o ser humano, o qual possui traços comportamentais e psicológicos que o torna suscetível a ataques de

engenharia social. Dentre essas características, pode-se destacar:

• Vaidade pessoal e/ou profissional: O ser humano costuma ser mais receptivo a avaliação positiva e favorável

aos seus objetivos, aceitando basicamente argumentos favoráveis a sua avaliação pessoal ou profissional ligada

diretamente ao benefício próprio ou coletivo de forma demonstrativa.

• Autoconfiança: O ser humano busca transmitir em diálogos individuais ou coletivos o ato de fazer algo bem,

coletivamente ou individualmente, buscando transmitir segurança, conhecimento, saber e eficiência, buscando

criar uma estrutura base para o início de uma comunicação ou ação favorável a uma organização ou individuo.

• Formação profissional: O ser humano busca valorizar sua formação e suas habilidades adquiridas nesta

faculdade, buscando o controle em uma comunicação, execução ou apresentação seja ela profissional ou pessoal

buscando o reconhecimento pessoal inconscientemente em primeiro plano.

• Vontade de ser útil : O ser humano, comumente, procura agir com cortesia, bem como ajudar outros quando

necessário.

• Busca por novas amizades : O ser humano costuma se agradar e sentir-se bem quando elogiado, ficando mais

vulnerável e aberto a dar informações.

• Propagação de responsabilidade : Trata-se da situação na qual o ser humano considera que ele não é o único

responsável por um conjunto de atividades.

• Persuasão : Compreende quase uma arte a capacidade de persuadir pessoas, onde se busca obter respostas

específicas. Isto é possível porque as pessoas possuem características comportamentais que as tornam vulneráveis

a manipulação.

A engenharia social não é exclusivamente utilizada em informática, a engenharia social é uma ferramenta onde

exploram-se falhas humanas em organizações físicas ou jurídicas onde operadores do sistema de segurança da

informação possuem poder de decisão parcial ou total ao sistema de segurança da informação seja ele físico ou

virtual, porém devemos considerar que as informações pessoais, não documentadas, conhecimentos, saber, não são

informações físicas ou virtuais, elas fazem parte de um sistema em que possuem características comportamentais e

psicológicas na qual a engenharia social passa a ser auxiliada por outras técnicas como: leitura fria, linguagem

corporal, leitura quente, termos usados no auxílio da engenharia social para obter informações que não são físicas ou

virtuais mas sim comportamentais e psicológicas.Engenharia social (segurança da informação) 2

A engenharia social é praticada em diversas profissões beneficamente ou não, visando proteger um sistema da

segurança da informação ou atacar um sistema da segurança da informação.

Um engenheiro social não é um profissional na engenharia social (a engenharia social não é uma faculdade e sim

técnicas), mas trata-se de uma pessoa que possui conhecimentos em diversas áreas profundamente ou não, 99% das

pessoas que praticam a engenharia social, de forma benéfica ou não, trabalham em grandes empresas ou em

empresas de médio porte, visando buscar falhas em um sistema de segurança da informação para aperfeiçoar ou

explorar falhas.

Exemplos de empresas:

• Agencias caça talentos: Estas empresas buscam pessoas com habilidades na engenharia social para usar de forma

benéfica dentro da empresa, visando aperfeiçoar a abordagem de pessoas com talentos por parte de seus

funcionários que sofrem ataques constantes de engenharia social para revelarem talentos descobertos pela

empresa.

• Seguradoras, Planos de Saúde: Estas empresas buscam constantemente na internet e outros meios de busca de

pessoas com talentos em engenharia social, visando reduzir ataques individuais ou coletivos visando proteger o

quadro de clientes, visando evitar a migração de clientes para outras empresas da mesma atividade.

A engenharia social muito confundida com a arte da enganação em termos técnicos por estar relacionada em casos de

violação da segurança da informação virtualmente e físicamente, porém devemos lembrar que a engenharia social é

utilizada para a proteção da informação também, estes casos são freqüentes e não são divulgados por motivos de

segurança da informação de uma pessoa juridica ou pessoa física, uma falha descoberta por uma pessoa com

habilidades na engenharia social ela pode ser explorada de duas formas, beneficamente ou maleficamente, sua

atuação como pessoa com habilidades na engenharia social contratado para solucionar falhas e não amplia-las, está é

a forma benéfica de usar a engenharia social, a forma maléfica de utilizar a engenharia social está ligada a 99% dos

casos por pessoas que buscam violar, obter a informação de forma desonesta, buscando lucros pessoas ou

empresariais, lembramos que a engenharia social não é uma faculdade e sim uma habilidade pessoal de um

profissional ou não em uma determinada área, profissão, dedicação, hobby, entre outros.

A engenharia social é utilizada no dia-a-dia de pessoas comuns ou não de forma involuntária, o que difere o uso

involuntário da engenharia social do prejulgamento ou dedução é a vaidade pessoal ligada ao objetivo pessoal que

induz a engelharia social involuntária, freqüentes em lugares comuns como:

Exemplos de locais:

• Feiras livres: A engenharia social involuntária é freqüente nas feiras livres em desconfiamos da qualidade, da

validade, do preço, usamos a engelharia social involuntária para obtermos informações que nos favoreça

diretamente, esta forma de praticar a engenharia social involuntária é avaliada como traço comportamental.

• Bares: A engenharia social involuntária é freqüente em bares, buscando informações que possam nos favorecer,

em sua grande maioria esta pratica está ligada à conquista, romantismo, de uma forma geral visando a conquista

afetiva ou amorosa de uma segunda pessoa seja organizadamente ou não.

A engenharia social lida com varias formas e técnicas em situações diversas, pessoas com habilidades na engenharia

social que atuam nesta área por muitos anos definem a engenharia social como umas das ferramentas mais utilizadas

no mundo em comunicação humana, visando proteger a informação ou não, divulgar a informação ou não, uma arma

ou uma flor em suas mãos com uma imagem desfocada ou focada, porém muito perigosa ao coração.Engenharia social (segurança da informação) 3

Técnicas

A maioria das técnicas de engenharia social consiste em obter informações privilegiadas enganando os usuários de

um determinado sistema através de identificações falsas, aquisição de carisma e confiança da vítima. Um ataque de

engenharia social pode se dar através de qualquer meio de comunicação. Tendo-se destaque para telefonemas,

conversas diretas com a vítima, e-mail e WWW. Algumas dessas técnicas são:

• Vírus que se espalham por e-mail

Criadores de vírus geralmente usam e-mail para a propagar de suas criações. Na maioria dos casos, é necessário que

o usuário ao receber o e-mail execute o arquivo em anexo para que seu computador seja contaminado. O criador do

vírus pensa então em uma maneira de fazer com que o usuário clique no anexo. Um dos métodos mais usados é

colocar um texto que desperte a curiosidade do usuário. O texto pode tratar de sexo, de amor, de notícias atuais ou

até mesmo de um assunto particular do internauta. Um dos exemplos mais clássicos é o vírus I Love You, que

chegava ao e-mail das pessoas usando este mesmo nome. Ao receber a mensagem, muitos pensavam que tinham

um(a) admirador(a) secreto(a) e na expectativa de descobrir quem era, clicavam no anexo e contaminam o

computador. Repare que neste caso, o autor explorou um assunto que mexe com qualquer pessoa. Alguns vírus

possuem a característica de se espalhar muito facilmente e por isso recebem o nome de worms (vermes). Aqui, a

engenharia social também pode ser aplicada. Imagine, por exemplo, que um worm se espalha por e-mail usando

como tema cartões virtuais de amizade. O internauta que acreditar na mensagem vai contaminar seu computador e o

worm, para se propagar, envia cópias da mesma mensagem para a lista de contatos da vítima e coloca o endereço de

e-mail dela como remetente. Quando alguém da lista receber a mensagem, vai pensar que foi um conhecido que

enviou aquele e-mail e como o assunto é amizade, pode acreditar que está mesmo recebendo um cartão virtual de seu

amigo. A tática de engenharia social para este caso, explora um assunto cabível a qualquer pessoa: a amizade.

• E-mails falsos (spam)

Este é um dos tipos de ataque de engenharia social mais comuns e é usado principalmente para obter informações

financeiras da pessoa, como número de conta-corrente e senha. Neste caso, o aspecto explorado é a confiança. Boa

parte dos criadores desses e-mails são criminosos que desejam roubar o dinheiro presente em contas bancárias.

Porém, os sistemas dos bancos são muito bem protegidos e quase que invioláveis! Como é inviável tentar burlar a

seguranças dos sistemas bancários, é mais fácil ao criminoso tentar enganar as pessoas para que elas forneçam suas

informações bancárias. A tática usada é a seguinte: o criminoso adquire uma lista de e-mails usados para SPAM que

contém milhões de endereços, depois vai a um site de um banco muito conhecido, copia o layout da página e o salva

em um site provisório, que tem a url semelhante ao site do banco. Por exemplo, imagine que o nome do banco seja

'Banco Dinheiro' e o site seja www.bancodinheiro.com. O criminoso cria um site semelhante:

'www.bancodinhero.com' ou 'www.bancodinheiro.com.br' ou 'www.bancodinheiro.org', enfim. Neste site, ele faz

uma cópia idêntica a do banco e disponibiliza campos específicos para o usuário digitar seus dados confidenciais. O

passo seguinte é enviar um e-mail à lista adquirida usando um layout semelhante ao do site. Esse e-mail é

acompanhado por um link que leva ao site falso. Para fazer com que o internauta clique no link, o texto da

mensagem pode, por exemplo, sugerir uma premiação: "Você acaba de ser premiado com 10 mil reais. Clique no

link para atualizar seu cadastro e receber o prêmio". Como a instituição bancária escolhida geralmente é muito

conhecida, as chances de que o internauta que recebeu o e-mail seja cliente do banco são grandes. Assim, ele pode

pensar que de fato foi o banco que enviou aquela mensagem, afinal, o e-mail e o site do link tem o layout da

instituição. Como conseqüência, a vítima ingenuamente digita seus dados e dias depois percebe que todo o dinheiro

da sua conta sumiu! Repare que em casos assim, o golpista usa a imagem de confiabilidade que o banco tem para

enganar as pessoas. Mensagens falsas que dizem que o internauta recebeu um cartão virtual ou ganhou um prêmio de

uma empresa grande são comuns. Independente do assunto tratado em e-mails desse tipo, todos tentam convencer o

internauta a clicar em um link ou no anexo. A forma utilizada para convencer o usuário a fazer isso é uma tática de

engenharia social.Engenharia social (segurança da informação) 4

Ver também

• PhishingFontes e Editores da Página 5

Fontes e Editores da Página

Engenharia social (segurança da informação) Fonte: http://pt.wikipedia.org/w/index.php?oldid=19800887 Contribuidores: Adailton, Alancarv, Diotti, Dtavares, Filipedumont, GOE,

GabrielOPadoan, Hermógenes Teixeira Pinto Filho, Joaodp, Lechatjaune, Marcio Benvenuto de Lima, Mfigbr, Nuno Tavares, Pedropaulovc, Radaway, Rei-artur, Rodrigo Bragança, TXiKi,

Villarinho, Webcruiser, 44 edições anónimas

Licença

Creative Commons Attribution-Share Alike 3.0 Unported

REDES

Um hacker tem que saber Redes, fragilidades, engenharia social, para ser um Hacker.

E na verdade nunca sera um hacker se num passar todos os dias Pesquisando as novas formas

Aprendendo.

Aprenda Redes mas Rápido em 5Dias e venha aqui e trabalhe conosco.

http://www.jeffersoncosta.com.br/Redes.pdf

Curso Android

Android, hoje é uma das maiores Popularidades das Redes, celulares, sabia é verdade agora 100% 80% já tem seu Android.

E você sabia que nem todos tem seus curso sabe criar 1.

Então Aprenda agora e rápido.

http://www.4shared.com/file/MhnWuty4/Prof_Neri_Neitzke_-_Curso_Andr.html

Prof. Neri Neitzke - Curso Android Básico.

Dica quer ser um Hacker Aprenda ENGENHARIA Social ira ser muito Utilizada.

Brevemente Postando mas Links para baixar vídeos aula pedimos que tenha Utorrent.

Hacker.

Brevemente Postando mas Links para baixar vídeos aula pedimos que tenha Utorrent.

Hacker.

segunda-feira, 2 de dezembro de 2013

Pesquisa Rápida.

Sistema Operacionais todos sabe que São.

Qual é O melhor?

Porque é melhor?

Vote no melhor sistema Operacional e o mas Votado Postarei o Link completo para baixar e com códigos Chaves ok.

Windows 8

Windows 8.1

Windows 7

Windows Xp

Linux

Back Track

Back Track Atulizado 5

Mac

Lembrando vote no Melhor e suas qualidades.

Sistema Operacionais todos sabe que São.

Qual é O melhor?

Porque é melhor?

Vote no melhor sistema Operacional e o mas Votado Postarei o Link completo para baixar e com códigos Chaves ok.

Windows 8

Windows 8.1

Windows 7

Windows Xp

Linux

Back Track

Back Track Atulizado 5

Mac

Lembrando vote no Melhor e suas qualidades.

O novo XP? Windows 7 cresce mais que Windows 8 e 8.1 combinados

Sistema operacional pode ganhar sobrevida, caso a nova versão não decole.

A mais recente pesquisa da Net Applications relativa à participação de mercado dos sistemas operacionais deve deixar a Microsoft um pouco decepcionada: apesar do Windows 8.1 estar crescendo rapidamente, a nova versão do SO está retirando o espaço do Windows 8 – e a dupla não avançou muito no geral.

A empresa de monitoramento revelou que, em novembro, o crescimento foi baixo para ambas as versões: juntas, ganharam apenas 0,05%. De forma mais específica, o Windows 8 caiu 0,87% (de 7,49% para 6,66%) – é a segunda vez que o SO perde participação desde que foi lançado –, enquanto o Windows 8.1 saltou 0,92% (de 1,72% para 2,64%).

WINDOWS 8Novo Windows: Threshold vai unificar Windows, Windows Phone e Xbox em 2015Intenções da companhia teriam sido reveladas por Steve Ballmer em uma carta enviada para os acionistas no final de novembro

WINDOWS 8Novo Windows: Threshold vai unificar Windows, Windows Phone e Xbox em 2015Intenções da companhia teriam sido reveladas por Steve Ballmer em uma carta enviada para os acionistas no final de novembro

Boa Noite, estamos Contratando Jovens Estagiários, Hackeres, Inteligentes Hackeres Brancos, que saibam Dar Matéria Virtual.

Novidade A Mundy Virtual, brevemente estaremos postando nossos novo conteúdo Linux, Oficial utilizado em Escola de Curso Hardware, e TI, E Informatica.

Não falaremos sobre Sistema Operacionais Piratas.

Staff Direção.

Novidade A Mundy Virtual, brevemente estaremos postando nossos novo conteúdo Linux, Oficial utilizado em Escola de Curso Hardware, e TI, E Informatica.

Não falaremos sobre Sistema Operacionais Piratas.

Staff Direção.

Boa Noite, a todos Hoje num estive Postando nada por Falas Técnicas no meu Computador, conseguir o Conserta-lo mas está tudo bem.

Logo estaremos postando Nosso vídeos, e Falaremos, já já sobre HTML, CSS, CC, PHP, estamos com Novo Membro no grupo que irar está nos ajudando com que precisarmos, e no nosso blogger, utilizaremos somente HTML, CSS, CC.

Estiver interessado em Divulgar, Sua Página do Facebook, Seu Blogger, Seu Site ou Web Site, entre em contato conosco em.

E-mail: thiagosantos98@live.com

Logo mas estarei postando contato Fixo, Breve!

Staff Hardware...

Logo estaremos postando Nosso vídeos, e Falaremos, já já sobre HTML, CSS, CC, PHP, estamos com Novo Membro no grupo que irar está nos ajudando com que precisarmos, e no nosso blogger, utilizaremos somente HTML, CSS, CC.

Estiver interessado em Divulgar, Sua Página do Facebook, Seu Blogger, Seu Site ou Web Site, entre em contato conosco em.

E-mail: thiagosantos98@live.com

Logo mas estarei postando contato Fixo, Breve!

Staff Hardware...

domingo, 1 de dezembro de 2013

Que acharão de nosso Efeitos em HTML, é muito Simples quem quer Aprender fica de olho iremos postar seguintes Códigos HTML.

Para deixar uma Imagem Subindo estes Códigos.

ttp://www.webnode.pt

Deixar sua Mensagem Andando em baixo pro lado pro outro.

<span style="color: rgb(255, 0, 0);"><marquee behavior=scroll>Tô nem aí!</marquee></span>

Staff Thiago Hardware.

Para deixar uma Imagem Subindo estes Códigos.

<marquee onmouseout="this.start()" direction="up" on="" scrollamount="4" onmouseover="this.stop()" with="70" height="100">

<div align="center">

ESCREVA A FRASE AQUI!</div>

</marquee>

ttp://www.webnode.pt

Deixar sua Mensagem Andando em baixo pro lado pro outro.

<span style="color: rgb(255, 0, 0);"><marquee behavior=scroll>Tô nem aí!</marquee></span>

Staff Thiago Hardware.

Nóticias

Somos Hackeres Somos Crackeres, somos tudo que possa Imaginar Sou Anonymos você é Anonymos"

Essas palavras são Utilizada por Hackudos, Lammeres, Um hacker ele é um Anonymo, ninguém sabe quem ele é;

Quem fala que é uma Hackeres é um Hackudo na verdade.

Garoto de 12 anos ajudou Anonymous a atacar sites do governo canadense

... Sem Comentários...

Essas palavras são Utilizada por Hackudos, Lammeres, Um hacker ele é um Anonymo, ninguém sabe quem ele é;

Quem fala que é uma Hackeres é um Hackudo na verdade.

Garoto de 12 anos ajudou Anonymous a atacar sites do governo canadense

Um garoto de apenas 12 anos foi considerado culpado pela invasão a diversos sites do governo canadense, trabalhando em benefício ao grupo Anonymous.

O rapaz, que não teve seu nome divulgado, ajudou a derrubar páginas, invadir servidores, modificar textos e aparência, além de roubar informações de usuários e repassar para membros do hacktivismo.

Entre os sites que o garoto de Montreal invadiu estão as páginas da polícia de Montreal, do Instituto de Saúde Pública de Quebec e até do governo chileno, entre outros endereços não governamentais.

Os ataques associados às ações desse rapaz chegaram a deixar páginas por até dois dias fora do ar, o que causou um prejuízo estimado em US$ 60 mil. Essas invasões ocorreram durante a época de protestos dos estudantes de Quebec, em maio do ano passado, quando o garoto tinha apenas 11 anos de idade.

Nascido para hackear

O menino compareceu à corte acompanhado do seu pai, e mais detalhes sobre suas ações para o grupo Anonymous serão conhecidas dentro de um mês, quando sai a sua sentença definitiva.

Sabe-se, no entanto, que o garoto pratica atividades hacker desde os 9 anos de idade. Nessa sua operação mais grave, o menino realizou ataques de negação de serviço (DDoS), desfigurou páginas e explorou falhas de segurança que permitiram a divulgação de dados privados de usuários.

Apesar das invasões estarem ligadas à onda de protestos estimulada pelo movimento hacktivista, o rapaz não tinha uma motivação política para participar do ataque. Ele admitiu que trocou e repassou informações com membros dos Anonymous em troca de video games.

... Sem Comentários...

Notícia

Ataques Hacker

Um ataque hacker geralmente causa muitos prejuízos e estragos. O Mundy Virtual sempre estaremos noticiando o que acontece no submundo dos ataques hackers para ensinar aos usuários novas formas de garantir a segurança.

Um ataque hacker geralmente causa muitos prejuízos e estragos. O Mundy Virtual sempre estaremos noticiando o que acontece no submundo dos ataques hackers para ensinar aos usuários novas formas de garantir a segurança.

Staff

Bom dia a Todos

Notícia.

Microsoft lança atualização para aumentar velocidade de transferência de arquivos.

A microsoft por motivos de segurança limitou a velocidade de

transferência de dados. Devido a comparação com outros sistemas a microsoft lançou uma atualização para aumentar a velocidade de tranmissão. "A atualização é identificada pelo código kb2581464 adiciona uma nova característica que permite atualizar a velocidade de transferência desse tipo de dispositivo. Segundo a Microsoft, o tamanho máximo de transferência passa de 64 KB para 2 MB através do driver Usbstor.sys. Para instalar a novidade, é necessário realizar seu download através da página oficial da empresa;

Notícia.

Microsoft lança atualização para aumentar velocidade de transferência de arquivos.

A microsoft por motivos de segurança limitou a velocidade de

transferência de dados. Devido a comparação com outros sistemas a microsoft lançou uma atualização para aumentar a velocidade de tranmissão. "A atualização é identificada pelo código kb2581464 adiciona uma nova característica que permite atualizar a velocidade de transferência desse tipo de dispositivo. Segundo a Microsoft, o tamanho máximo de transferência passa de 64 KB para 2 MB através do driver Usbstor.sys. Para instalar a novidade, é necessário realizar seu download através da página oficial da empresa;

Assinar:

Postagens (Atom)